VENOM: Entenda a vulnerabilidade que está atacando datacenters

Entenda o VENOM, a nova vulnerabilidade que ataca datacenters e compromete a segurança da informação.

Foi descoberta há pouco, por Jason Geffner, um novo bug VENOM. Ele afeta a plataforma de virtualização de código aberto QEMU. Para quem não conhece, a QEMU oferece recursos de virtualização similares ao VMware ou Hyper-V da Microsoft. Apesar de ser grave, tem alcance limitado.

Mesmo assim, todo risco à segurança da informação deve ser tratado com cuidado e rapidez. VENOM é a sigla para Virtualized Environment Neglected Operations Manipulation (Manipulação de Operações Negligenciadas em Ambiente Virtualizado).

O que é

Essa vulnerabilidade de buffer não selecionado (CVE-2015-3456) permite que pessoas mal-intencionadas acessem e controlem boa parte de um datacenter. A causa é um setor ignorado por muitos datacenters, o controlador de disquete virtual. Apesar de não ser mais usado, ainda existe no Datacenter e quando recebe um código malicioso compromete todo o servidor.

Como funciona

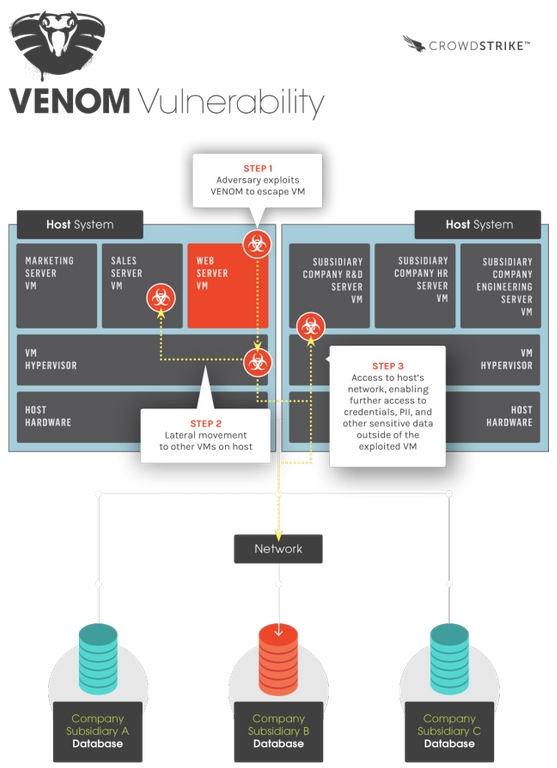

A maioria dos datacenters aloca inúmeros cliente no mesmo servidor, separando-os em máquinas virtuais alimentadas pelo hypervisor host. E como o VENOM acessa diretamente o hypervisor, ele consegue se mover de uma máquina virtual a outra.

Um ataque no buffer overflow que explore o VENOM permite que alguém mal-intencionado execute seu código na segurança do hypervisor, fugindo do sistema operacional guest para obter o controle de todo o host.

Como se proteger

De acordo com a Crowdstrike, o VENOM pode afetar milhares de empresas. Algumas empresas de produtos de virtualização que contêm a falha, como a Xen, QEMU e Red Hat já liberaram patchs.

Outras não foram afetadas, como VMWare, Microsoft Hyper-V, a AWS da Amazon e a plataforma de hypervisors da Bochs. Já a Oracle informou, via comunicado, que corrigiu o problema e em breve irá liberar a atualização.

Para quem utiliza máquinas virtuais e foi afetado o melhor é usar a patch disponibilizada pela marca, de forma a resolver essa vulnerabilidade. Se você não foi afetado, vale ficar atento as notícias sobre ataques a esses produtos. De qualquer forma, entre em contato com o suporte para saber se eles foram afetados e como agir.